La búsqueda de la privacidad y el anonimato, se ha convertido desde hace unos años, en un anhelado objetivo a conseguir por parte de un amplio sector de usuarios.

La persecución de este anonimato, no está motivado por el deseo de perpetrar actos delictivos, sino por el hastío que sienten ante la incesante publicación de noticias, donde se informa de vulnerabilidades injustificadas de la privacidad.

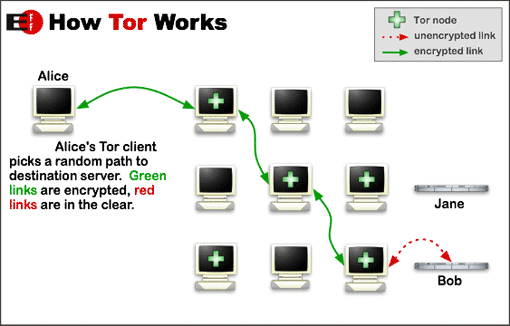

A raiz de este panorama, nació el proyecto TOR (The Onion Router), red abierta de comunicaciones distribuida que consta actualmente de más de 6000 nodos, en la que el encaminamiento de los mensajes es de manera encriptada y anónima a nivel de red (dirección IP).

Para la utilización de la red TOR, existen clientes multiplataforma y distribuciones (como Tails), con un denominador en común «la facilidad de uso». Esta sencillez ha desembocado en un elevado crecimiento del número de usuarios, motivo por el que hace tiempo han saltado las alarmas en las agencias de inteligencia que han fijado el objetivo de romper el anonimato dentro de TOR.

Uno de los métodos de ataque para «identificar» a los usuarios de TOR, es el denominado «timing attack», que en base a los tiempos de entrada y salida de los relays por los que pasa la comunicación y un análisis estadístico, se puede llegar a identificar al usuario en minutos. Un estudio ha estimado que el 58% de los nodos de TOR podrían ser vulnerables a este tipo de ataque.

Ante este escenario, ¿cuál sería el siguiente paso?. Para responder a esta pregunta, aparece el proyecto Astoria.

Según apuntan los miembros del proyecto Astoria, el nuevo cliente reduciría de un 58% a un 5,8% la posibilidad de llevarse a cabo con éxito un «timing attack». Para reducir el porcentaje se utiliza un algoritmo que predice la posibilidad de llevarse a cabo este tipo de ataque y en consecuencia escoge la mejor ruta que mitigue esta amenaza.

Puedes profundizar sobre este tema en este enlace.

Estaremos pendientes de los progresos de este proyecto.